Para continuar, efetue login ou registre-se.

Compare Risky Project com Caf | Combate à Fraude

|

Adicionar

|

Contratar esta solução |

Contratar esta solução |

|---|

O básico que você precisa saber

| Risky Project | Caf | Combate à Fraude | |

|---|---|---|

| B2B Awards | ||

| Descrição | Risky Project é um software que faz gerenciamento e programação de riscos que os gerentes de projeto podem usar para definir, prever e gerenciar incerte... |

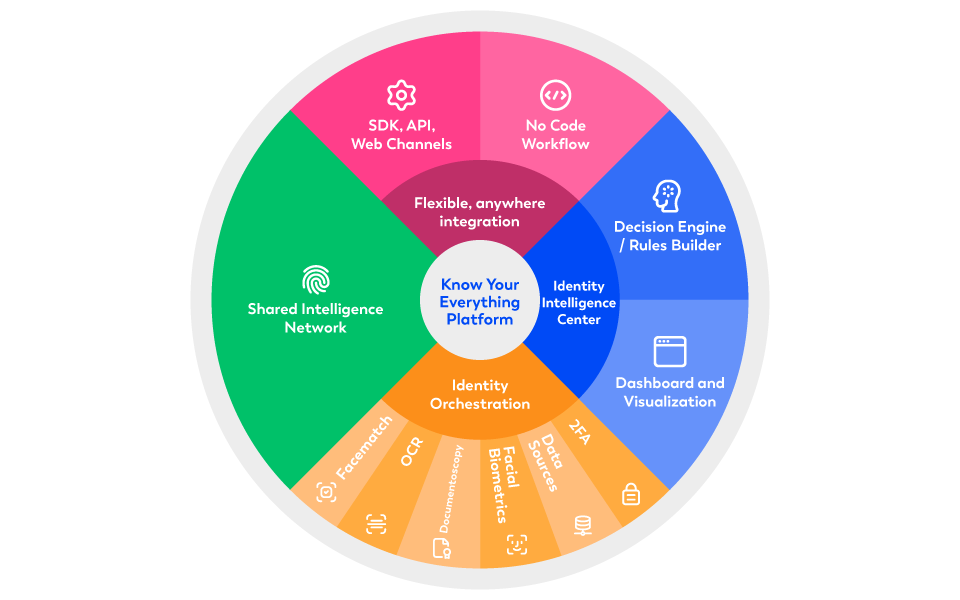

Caf - combate à fraude: encontre soluções em certificação de segurança com o software de inteligência artificial antifraudes e onboarding digital. Veja aqui! |

| Perfil ideal | Ideal para engenheiros e cientistas de dados | Ideal para bancos, fintechs, marketplaces, deliverys e logística |

| Categorias compartilhadas | Segurança da Informação, Gestão de risco em TI, Prevenção de Riscos | Segurança da Informação, Gestão de risco em TI, Prevenção de Riscos |

| Categorias | Ferramentas de Colaboração e Produtividade, Ferramenta de gestão de projetos, Governança risco e compliance, Gestão de risco em TI, TI Tecnologia da Informação, Segurança da Informação, Prevenção de Riscos | Antifraude, Segurança da Informação, Prevenção de Riscos, Gestão de risco em TI, Gestão de dados, Onboarding de Clientes, Gestão de compliance, Ferramentas de BI |

Detalhes dos produtos

| Risky Project | Caf | Combate à Fraude | |

|---|---|---|

| Preço inicial | R$ 0,00 - Mensal | R$ 0,00 - Mensal |

| Permite teste? | Não Possui | PoC - Proof of concept |

| Treinamento | Vídeo Aula, Texto, Presencial | Vídeo Aula |

| Suporte técnico | Email, Telefone | Email, Chat, Telefone |

| Empresa | Intaver Institute | Caf |

| Fundada em | 2002 | 2019 |

Gestão de risco em TI

Gestão de risco em TI

Risky Project

Caf | Combate à Fraude

Avaliação de Riscos

-

Análise de Vulnerabilidades

-

Identificação de Ameaças

-

Gestão de Riscos

-

Plano de Mitigação de Riscos

-

Monitoramento de Atividades Suspeitas

-

Controle de Acesso

-

Notificações de Risco

-

Relatórios de Conformidade

-

Políticas de Segurança

-

Treinamentos de Conscientização em Segurança

-

Monitoramento de Redes e Tráfego

-

Detecção de Intrusões

-

Análise de Incidentes de Segurança

-

Gestão de Ativos de Segurança

-

Autenticação Multifator

-

Resposta a Incidentes de Segurança

-

Testes de Penetração

-

Integração com Plataformas de Segurança

-

Conformidade com Regulamentações (GDPR, LGPD, etc.)

-

Gestão de risco em TI

Avaliação de Riscos

-

-

Análise de Vulnerabilidades

-

-

Identificação de Ameaças

-

-

Gestão de Riscos

-

-

Plano de Mitigação de Riscos

-

-

Monitoramento de Atividades Suspeitas

-

-

Controle de Acesso

-

-

Notificações de Risco

-

-

Relatórios de Conformidade

-

-

Políticas de Segurança

-

-

Treinamentos de Conscientização em Segurança

-

-

Monitoramento de Redes e Tráfego

-

-

Detecção de Intrusões

-

-

Análise de Incidentes de Segurança

-

-

Gestão de Ativos de Segurança

-

-

Autenticação Multifator

-

-

Resposta a Incidentes de Segurança

-

-

Testes de Penetração

-

-

Integração com Plataformas de Segurança

-

-

Conformidade com Regulamentações (GDPR, LGPD, etc.)

-

-

Prevenção de Riscos

Prevenção de Riscos

Risky Project

Caf | Combate à Fraude

Avaliação de Riscos

-

Análise de Vulnerabilidades

-

Monitoramento em Tempo Real

-

Gestão de Incidentes

-

Políticas e Procedimentos de Segurança

-

Controle de Acesso

-

Autenticação Multifator

-

Auditoria e Registro de Atividades

-

Monitoramento de Log

-

Proteção de Dados

-

Backup e Recuperação de Dados

-

Gerenciamento de Patch e Atualizações

-

Simulação e Testes de Intrusão

-

Treinamento e Conscientização em Segurança

-

Análise de Ameaças

-

Gestão de Ativos de Segurança

-

Gestão de Terceiros

-

Relatórios e Análises

-

Conformidade com Normas e Regulamentações

-

Inteligência de Ameaças

-

Prevenção de Riscos

Avaliação de Riscos

-

-

Análise de Vulnerabilidades

-

-

Monitoramento em Tempo Real

-

-

Gestão de Incidentes

-

-

Políticas e Procedimentos de Segurança

-

-

Controle de Acesso

-

-

Autenticação Multifator

-

-

Auditoria e Registro de Atividades

-

-

Monitoramento de Log

-

-

Proteção de Dados

-

-

Backup e Recuperação de Dados

-

-

Gerenciamento de Patch e Atualizações

-

-

Simulação e Testes de Intrusão

-

-

Treinamento e Conscientização em Segurança

-

-

Análise de Ameaças

-

-

Gestão de Ativos de Segurança

-

-

Gestão de Terceiros

-

-

Relatórios e Análises

-

-

Conformidade com Normas e Regulamentações

-

-

Inteligência de Ameaças

-

-

Segurança da Informação

Segurança da Informação

Risky Project

Caf | Combate à Fraude

Monitoramento de Rede

-

Gerenciamento de Identidade e Acesso

-

Detecção e Prevenção de Intrusões (IDS/IPS)

-

Firewall

-

Antivírus e Antimalware

-

Gerenciamento de Vulnerabilidades

-

Criptografia de Dados

-

Gerenciamento de Incidentes de Segurança

-

Testes de Penetração

-

Análise de Logs

-

Gerenciamento de Políticas de Segurança

-

Monitoramento de Ameaças

-

Educação e Conscientização em Segurança

-

Análise de Risco

-

Backup e Recuperação de Dados

-

Controle de Dispositivos Móveis

-

Monitoramento de Integridade

-

Gestão de Patch e Atualizações

-

Conformidade e Auditoria

-

Gerenciamento de Senhas e Credenciais

-

Segurança da Informação

Monitoramento de Rede

-

-

Gerenciamento de Identidade e Acesso

-

-

Detecção e Prevenção de Intrusões (IDS/IPS)

-

-

Firewall

-

-

Antivírus e Antimalware

-

-

Gerenciamento de Vulnerabilidades

-

-

Criptografia de Dados

-

-

Gerenciamento de Incidentes de Segurança

-

-

Testes de Penetração

-

-

Análise de Logs

-

-

Gerenciamento de Políticas de Segurança

-

-

Monitoramento de Ameaças

-

-

Educação e Conscientização em Segurança

-

-

Análise de Risco

-

-

Backup e Recuperação de Dados

-

-

Controle de Dispositivos Móveis

-

-

Monitoramento de Integridade

-

-

Gestão de Patch e Atualizações

-

-

Conformidade e Auditoria

-

-

Gerenciamento de Senhas e Credenciais

-

-

Avaliações

Avaliação mais recente

Avaliação mais Popular

Avaliação mais Popular

Telas dos sistemas

Vídeos e tutoriais dos sistemas

Risky Project

Caf | Combate à Fraude

DocumentDetector (Captura de documento)

Caf | Combate à Fraude

DocumentDetector (Captura de documento)

Principais alternativas

Artigos Sobre

Artigos

Principais alternativas

Risky Project

Caf | Combate à Fraude

Ver alternativas ao Risky Project

Ver alternativas ao Caf | Combate à Fraude

* Antes de contratar qualquer ferramenta, consulte com o fabricante todas as especificações técnicas e informações relacionadas a preços e condições.

Gestão de risco em TI |

Risky Project | Caf | Combate à Fraude |

|---|---|---|

| Avaliação de Riscos | - |  |

| Análise de Vulnerabilidades | - |  |

| Identificação de Ameaças | - |  |

| Gestão de Riscos | - |  |

| Plano de Mitigação de Riscos | - |  |

| Monitoramento de Atividades Suspeitas | - |  |

| Controle de Acesso | - |  |

| Notificações de Risco | - |  |

| Relatórios de Conformidade | - |  |

| Políticas de Segurança | - |  |

| Treinamentos de Conscientização em Segurança | - |  |

| Monitoramento de Redes e Tráfego | - |  |

| Detecção de Intrusões | - |  |

| Análise de Incidentes de Segurança | - |  |

| Gestão de Ativos de Segurança | - |  |

| Autenticação Multifator | - |  |

| Resposta a Incidentes de Segurança | - |  |

| Testes de Penetração | - |  |

| Integração com Plataformas de Segurança | - |  |

| Conformidade com Regulamentações (GDPR, LGPD, etc.) | - |  |

Gestão de risco em TI

Avaliação de Riscos

-

Análise de Vulnerabilidades

-

Identificação de Ameaças

-

Gestão de Riscos

-

Plano de Mitigação de Riscos

-

Monitoramento de Atividades Suspeitas

-

Controle de Acesso

-

Notificações de Risco

-

Relatórios de Conformidade

-

Políticas de Segurança

-

Treinamentos de Conscientização em Segurança

-

Monitoramento de Redes e Tráfego

-

Detecção de Intrusões

-

Análise de Incidentes de Segurança

-

Gestão de Ativos de Segurança

-

Autenticação Multifator

-

Resposta a Incidentes de Segurança

-

Testes de Penetração

-

Integração com Plataformas de Segurança

-

Conformidade com Regulamentações (GDPR, LGPD, etc.)

-

Prevenção de Riscos

Prevenção de Riscos

Risky Project

Caf | Combate à Fraude

Avaliação de Riscos

-

Análise de Vulnerabilidades

-

Monitoramento em Tempo Real

-

Gestão de Incidentes

-

Políticas e Procedimentos de Segurança

-

Controle de Acesso

-

Autenticação Multifator

-

Auditoria e Registro de Atividades

-

Monitoramento de Log

-

Proteção de Dados

-

Backup e Recuperação de Dados

-

Gerenciamento de Patch e Atualizações

-

Simulação e Testes de Intrusão

-

Treinamento e Conscientização em Segurança

-

Análise de Ameaças

-

Gestão de Ativos de Segurança

-

Gestão de Terceiros

-

Relatórios e Análises

-

Conformidade com Normas e Regulamentações

-

Inteligência de Ameaças

-

Prevenção de Riscos

Avaliação de Riscos

-

-

Análise de Vulnerabilidades

-

-

Monitoramento em Tempo Real

-

-

Gestão de Incidentes

-

-

Políticas e Procedimentos de Segurança

-

-

Controle de Acesso

-

-

Autenticação Multifator

-

-

Auditoria e Registro de Atividades

-

-

Monitoramento de Log

-

-

Proteção de Dados

-

-

Backup e Recuperação de Dados

-

-

Gerenciamento de Patch e Atualizações

-

-

Simulação e Testes de Intrusão

-

-

Treinamento e Conscientização em Segurança

-

-

Análise de Ameaças

-

-

Gestão de Ativos de Segurança

-

-

Gestão de Terceiros

-

-

Relatórios e Análises

-

-

Conformidade com Normas e Regulamentações

-

-

Inteligência de Ameaças

-

-

Segurança da Informação

Segurança da Informação

Risky Project

Caf | Combate à Fraude

Monitoramento de Rede

-

Gerenciamento de Identidade e Acesso

-

Detecção e Prevenção de Intrusões (IDS/IPS)

-

Firewall

-

Antivírus e Antimalware

-

Gerenciamento de Vulnerabilidades

-

Criptografia de Dados

-

Gerenciamento de Incidentes de Segurança

-

Testes de Penetração

-

Análise de Logs

-

Gerenciamento de Políticas de Segurança

-

Monitoramento de Ameaças

-

Educação e Conscientização em Segurança

-

Análise de Risco

-

Backup e Recuperação de Dados

-

Controle de Dispositivos Móveis

-

Monitoramento de Integridade

-

Gestão de Patch e Atualizações

-

Conformidade e Auditoria

-

Gerenciamento de Senhas e Credenciais

-

Segurança da Informação

Monitoramento de Rede

-

-

Gerenciamento de Identidade e Acesso

-

-

Detecção e Prevenção de Intrusões (IDS/IPS)

-

-

Firewall

-

-

Antivírus e Antimalware

-

-

Gerenciamento de Vulnerabilidades

-

-

Criptografia de Dados

-

-

Gerenciamento de Incidentes de Segurança

-

-

Testes de Penetração

-

-

Análise de Logs

-

-

Gerenciamento de Políticas de Segurança

-

-

Monitoramento de Ameaças

-

-

Educação e Conscientização em Segurança

-

-

Análise de Risco

-

-

Backup e Recuperação de Dados

-

-

Controle de Dispositivos Móveis

-

-

Monitoramento de Integridade

-

-

Gestão de Patch e Atualizações

-

-

Conformidade e Auditoria

-

-

Gerenciamento de Senhas e Credenciais

-

-

Avaliações

Avaliação mais recente

Avaliação mais Popular

Avaliação mais Popular

Telas dos sistemas

Vídeos e tutoriais dos sistemas

Risky Project

Caf | Combate à Fraude

DocumentDetector (Captura de documento)

Caf | Combate à Fraude

DocumentDetector (Captura de documento)

Principais alternativas

Artigos Sobre

Artigos

Principais alternativas

Risky Project

Caf | Combate à Fraude

Ver alternativas ao Risky Project

Ver alternativas ao Caf | Combate à Fraude

* Antes de contratar qualquer ferramenta, consulte com o fabricante todas as especificações técnicas e informações relacionadas a preços e condições.

Prevenção de Riscos |

Risky Project | Caf | Combate à Fraude |

|---|---|---|

| Avaliação de Riscos | - |  |

| Análise de Vulnerabilidades | - |  |

| Monitoramento em Tempo Real | - |  |

| Gestão de Incidentes | - |  |

| Políticas e Procedimentos de Segurança | - |  |

| Controle de Acesso | - |  |

| Autenticação Multifator | - |  |

| Auditoria e Registro de Atividades | - |  |

| Monitoramento de Log | - |  |

| Proteção de Dados | - |  |

| Backup e Recuperação de Dados | - |  |

| Gerenciamento de Patch e Atualizações | - |  |

| Simulação e Testes de Intrusão | - |  |

| Treinamento e Conscientização em Segurança | - |  |

| Análise de Ameaças | - |  |

| Gestão de Ativos de Segurança | - |  |

| Gestão de Terceiros | - |  |

| Relatórios e Análises | - |  |

| Conformidade com Normas e Regulamentações | - |  |

| Inteligência de Ameaças | - |  |

Prevenção de Riscos

Avaliação de Riscos

-

Análise de Vulnerabilidades

-

Monitoramento em Tempo Real

-

Gestão de Incidentes

-

Políticas e Procedimentos de Segurança

-

Controle de Acesso

-

Autenticação Multifator

-

Auditoria e Registro de Atividades

-

Monitoramento de Log

-

Proteção de Dados

-

Backup e Recuperação de Dados

-

Gerenciamento de Patch e Atualizações

-

Simulação e Testes de Intrusão

-

Treinamento e Conscientização em Segurança

-

Análise de Ameaças

-

Gestão de Ativos de Segurança

-

Gestão de Terceiros

-

Relatórios e Análises

-

Conformidade com Normas e Regulamentações

-

Inteligência de Ameaças

-

Segurança da Informação

Segurança da Informação

Risky Project

Caf | Combate à Fraude

Monitoramento de Rede

-

Gerenciamento de Identidade e Acesso

-

Detecção e Prevenção de Intrusões (IDS/IPS)

-

Firewall

-

Antivírus e Antimalware

-

Gerenciamento de Vulnerabilidades

-

Criptografia de Dados

-

Gerenciamento de Incidentes de Segurança

-

Testes de Penetração

-

Análise de Logs

-

Gerenciamento de Políticas de Segurança

-

Monitoramento de Ameaças

-

Educação e Conscientização em Segurança

-

Análise de Risco

-

Backup e Recuperação de Dados

-

Controle de Dispositivos Móveis

-

Monitoramento de Integridade

-

Gestão de Patch e Atualizações

-

Conformidade e Auditoria

-

Gerenciamento de Senhas e Credenciais

-

Segurança da Informação

Monitoramento de Rede

-

-

Gerenciamento de Identidade e Acesso

-

-

Detecção e Prevenção de Intrusões (IDS/IPS)

-

-

Firewall

-

-

Antivírus e Antimalware

-

-

Gerenciamento de Vulnerabilidades

-

-

Criptografia de Dados

-

-

Gerenciamento de Incidentes de Segurança

-

-

Testes de Penetração

-

-

Análise de Logs

-

-

Gerenciamento de Políticas de Segurança

-

-

Monitoramento de Ameaças

-

-

Educação e Conscientização em Segurança

-

-

Análise de Risco

-

-

Backup e Recuperação de Dados

-

-

Controle de Dispositivos Móveis

-

-

Monitoramento de Integridade

-

-

Gestão de Patch e Atualizações

-

-

Conformidade e Auditoria

-

-

Gerenciamento de Senhas e Credenciais

-

-

Avaliações

Avaliação mais recente

Avaliação mais Popular

Avaliação mais Popular

Telas dos sistemas

Vídeos e tutoriais dos sistemas

Risky Project

Caf | Combate à Fraude

DocumentDetector (Captura de documento)

Caf | Combate à Fraude

DocumentDetector (Captura de documento)

Principais alternativas

Artigos Sobre

Artigos

Principais alternativas

Risky Project

Caf | Combate à Fraude

Ver alternativas ao Risky Project

Ver alternativas ao Caf | Combate à Fraude

* Antes de contratar qualquer ferramenta, consulte com o fabricante todas as especificações técnicas e informações relacionadas a preços e condições.

Segurança da Informação |

Risky Project | Caf | Combate à Fraude |

|---|---|---|

| Monitoramento de Rede | - |  |

| Gerenciamento de Identidade e Acesso | - |  |

| Detecção e Prevenção de Intrusões (IDS/IPS) | - |  |

| Firewall | - |  |

| Antivírus e Antimalware | - |  |

| Gerenciamento de Vulnerabilidades | - |  |

| Criptografia de Dados | - |  |

| Gerenciamento de Incidentes de Segurança | - |  |

| Testes de Penetração | - |  |

| Análise de Logs | - |  |

| Gerenciamento de Políticas de Segurança | - |  |

| Monitoramento de Ameaças | - |  |

| Educação e Conscientização em Segurança | - |  |

| Análise de Risco | - |  |

| Backup e Recuperação de Dados | - |  |

| Controle de Dispositivos Móveis | - |  |

| Monitoramento de Integridade | - |  |

| Gestão de Patch e Atualizações | - |  |

| Conformidade e Auditoria | - |  |

| Gerenciamento de Senhas e Credenciais | - |  |

Segurança da Informação

Monitoramento de Rede

-

Gerenciamento de Identidade e Acesso

-

Detecção e Prevenção de Intrusões (IDS/IPS)

-

Firewall

-

Antivírus e Antimalware

-

Gerenciamento de Vulnerabilidades

-

Criptografia de Dados

-

Gerenciamento de Incidentes de Segurança

-

Testes de Penetração

-

Análise de Logs

-

Gerenciamento de Políticas de Segurança

-

Monitoramento de Ameaças

-

Educação e Conscientização em Segurança

-

Análise de Risco

-

Backup e Recuperação de Dados

-

Controle de Dispositivos Móveis

-

Monitoramento de Integridade

-

Gestão de Patch e Atualizações

-

Conformidade e Auditoria

-

Gerenciamento de Senhas e Credenciais

-

Avaliações

Avaliação mais recente

Avaliação mais Popular

Telas dos sistemas

Vídeos e tutoriais dos sistemas

| Risky Project | Caf | Combate à Fraude |

|---|---|

DocumentDetector (Captura de documento) |

Caf | Combate à Fraude

DocumentDetector (Captura de documento)

Principais alternativas

Artigos Sobre

Artigos

Principais alternativas

| Risky Project | Caf | Combate à Fraude |

|---|---|

| Ver alternativas ao Risky Project |

Ver alternativas ao Caf | Combate à Fraude |

* Antes de contratar qualquer ferramenta, consulte com o fabricante todas as especificações técnicas e informações relacionadas a preços e condições.